Dans ce billet je vais expliquer une procédure simple afin de mettre en place un serveur mail local. Le serveur sera très simpliste, je ne vais pas utiliser de DNS mais uniquement le fichier host de Ubuntu. La procédure va utiliser postfix qui va se charge de la livraison de vos courriers électroniques et dovecot qui est un serveur IMAP et POP3 avec en fin de billet une courte introduction sur squirrelmail qui offre une interface WEB à votre gestionnaire de courrier.

Ce billet peut permettre également à un étudiant en BTS SIO ou autres de mettre en place très rapidement un service MAIL fonctionnelle très rapidement.

Dans ce billet je vais utiliser « server1 » comme « hostname » et « localdomaine » comme domaine. Ne soyez pas effrayez par la longeur des fichiers de configurations, j’ai simplement inséré les miens en plus des quelques lignes à modifier afin que vous puissiez comparer en cas de soucis.

On définie un nom de machine via : sudo gedit /etc/hostname

server1

On ajoute une entrée dans le fichier hosts via : sudo gedit /etc/hosts

192.168.1.45 server1

192.168.1.45 server1.localdomaine

# The following lines are desirable for IPv6 capable hosts

::1 ip6-localhost ip6-loopback

fe00::0 ip6-localnet

ff00::0 ip6-mcastprefix

ff02::1 ip6-allnodes

ff02::2 ip6-allrouters

Un redémarrage machine peut être nécessaire afin que tout soit bien pris en compte et éviter les soucis par la suite.

Une petite mise à jour de vos paquets, ainsi que l’éditeur texte gedit qui permet d’utiliser les fichiers en onglets (plus pratique d’un point de vue visuelle) :

sudo apt-get upgrade

apt-get install gedit

On lance l’installation de Postfix, puis répondez dans cette ordre aux différentes options :

Type d’instllation : Site Internet

Nom de Courrier : server1.localdomaine

Destinataire : laissez vide

Autre destination : server1.localdomaine, server1, localhost.localdomain, localhost

Forcer les MAJ : Non

Réseaux internes : 127.0.0.0/8 [::ffff:127.0.0.0]/104 [::1]/128

Taille Maximale des boites : 0

Caractères d’extenssions : +

Protocoles internet : Tous

Ajoutez à présent les options suivantes à la suite via : sudo gedit /etc/postfix/main.cf

smtpd_sasl_type = dovecot

smtpd_sasl_path = private/auth

smtpd_sasl_local_domain =

smtpd_sasl_security_options = noanonymous

broken_sasl_auth_clients = yes

smtpd_sasl_auth_enable = yes

smtpd_recipient_restrictions = permit_sasl_authenticated,permit_mynetworks,reject_unauth_destination

smtp_tls_security_level = may

smtpd_tls_security_level = may

smtp_tls_note_starttls_offer = yes

smtpd_tls_loglevel = 1

smtpd_tls_received_header = yes

Après l’ajout des options ci-dessus votre fichier doit ressembler à celui ci-dessous, pensez à adaptez selon votre configuration

# Debian specific: Specifying a file name will cause the first

# line of that file to be used as the name. The Debian default

# is /etc/mailname.

#myorigin = /etc/mailname

smtpd_banner = $myhostname ESMTP $mail_name (Ubuntu)

biff = no

# appending .domain is the MUA's job.

append_dot_mydomain = no

# Uncomment the next line to generate "delayed mail" warnings

#delay_warning_time = 4h

readme_directory = no

# TLS parameters

smtpd_tls_cert_file = /etc/ssl/certs/server.crt

smtpd_tls_key_file = /etc/ssl/private/server.key

smtpd_use_tls=yes

smtpd_tls_session_cache_database = btree:${data_directory}/smtpd_scache

smtp_tls_session_cache_database = btree:${data_directory}/smtp_scache

# See /usr/share/doc/postfix/TLS_README.gz in the postfix-doc package for

# information on enabling SSL in the smtp client.

smtpd_relay_restrictions = permit_mynetworks permit_sasl_authenticated defer_unauth_destination

myhostname = server1

alias_maps = hash:/etc/aliases

alias_database = hash:/etc/aliases

myorigin = /etc/mailname

mydestination = server1.localdomaine, server1, localhost.localdomain, localhost

relayhost =

mynetworks = 127.0.0.0/8 [::ffff:127.0.0.0]/104 [::1]/128

mailbox_size_limit = 0

recipient_delimiter = +

inet_interfaces = all

inet_protocols = all

smtpd_sasl_type = dovecot

smtpd_sasl_path = private/auth

smtpd_sasl_local_domain =

smtpd_sasl_security_options = noanonymous

broken_sasl_auth_clients = yes

smtpd_sasl_auth_enable = yes

smtpd_recipient_restrictions = permit_sasl_authenticated,permit_mynetworks,reject_unauth_destination

smtp_tls_security_level = may

smtpd_tls_security_level = may

smtp_tls_note_starttls_offer = yes

smtpd_tls_loglevel = 1

smtpd_tls_received_header = yes

home_mailbox = Maildir/

On va à présent générer le certificat SSL, répondez aux divers questions posés durant la génération du certificat :

sudo openssl rsa -in server.key -out server.key.insecure

sudo mv server.key server.key.secure

sudo mv server.key.insecure server.key

sudo openssl req -new -key server.key -out server.csr

sudo openssl x509 -req -days 365 -in server.csr -signkey server.key -out server.crt

sudo cp server.crt /etc/ssl/certs

sudo cp server.key /etc/ssl/private

Puis on modifie l’URL vers les certificats dans le fichier de configuration postfix via,

sudo postconf -e 'smtpd_tls_cert_file = /etc/ssl/certs/server.crt'

Ouvrez à présent via, sudo gedit /etc/postfix/master.cf laissez les options par défaults et ajoutez les options ci-dessous à la suite :

-o syslog_name=postfix/submission

-o smtpd_tls_security_level=encrypt

-o smtpd_sasl_auth_enable=yes

-o smtpd_relay_restrictions=permit_sasl_authenticated,reject

-o milter_macro_daemon_name=ORIGINATING

smtps inet n - n - - smtpd

-o syslog_name=postfix/smtps

-o smtpd_tls_wrappermode=yes

-o smtpd_sasl_auth_enable=yes

-o smtpd_relay_restrictions=permit_sasl_authenticated,reject

-o milter_macro_daemon_name=ORIGINATING

Le fichier final sudo gedit /etc/postfix/master.cf doit ressembler à ceci :

# Postfix master process configuration file. For details on the format

# of the file, see the master(5) manual page (command: "man 5 master" or

# on-line: http://www.postfix.org/master.5.html).

#

# Do not forget to execute "postfix reload" after editing this file.

#

# ==========================================================================

# service type private unpriv chroot wakeup maxproc command + args

# (yes) (yes) (yes) (never) (100)

# ==========================================================================

smtp inet n - - - - smtpd

#smtp inet n - - - 1 postscreen

#smtpd pass - - - - - smtpd

#dnsblog unix - - - - 0 dnsblog

#tlsproxy unix - - - - 0 tlsproxy

#submission inet n - - - - smtpd

# -o syslog_name=postfix/submission

# -o smtpd_tls_security_level=encrypt

# -o smtpd_sasl_auth_enable=yes

# -o smtpd_reject_unlisted_recipient=no

# -o smtpd_client_restrictions=$mua_client_restrictions

# -o smtpd_helo_restrictions=$mua_helo_restrictions

# -o smtpd_sender_restrictions=$mua_sender_restrictions

# -o smtpd_recipient_restrictions=

# -o smtpd_relay_restrictions=permit_sasl_authenticated,reject

# -o milter_macro_daemon_name=ORIGINATING

#smtps inet n - - - - smtpd

# -o syslog_name=postfix/smtps

# -o smtpd_tls_wrappermode=yes

# -o smtpd_sasl_auth_enable=yes

# -o smtpd_reject_unlisted_recipient=no

# -o smtpd_client_restrictions=$mua_client_restrictions

# -o smtpd_helo_restrictions=$mua_helo_restrictions

# -o smtpd_sender_restrictions=$mua_sender_restrictions

# -o smtpd_recipient_restrictions=

# -o smtpd_relay_restrictions=permit_sasl_authenticated,reject

# -o milter_macro_daemon_name=ORIGINATING

#628 inet n - - - - qmqpd

pickup unix n - - 60 1 pickup

cleanup unix n - - - 0 cleanup

qmgr unix n - n 300 1 qmgr

#qmgr unix n - n 300 1 oqmgr

tlsmgr unix - - - 1000? 1 tlsmgr

rewrite unix - - - - - trivial-rewrite

bounce unix - - - - 0 bounce

defer unix - - - - 0 bounce

trace unix - - - - 0 bounce

verify unix - - - - 1 verify

flush unix n - - 1000? 0 flush

proxymap unix - - n - - proxymap

proxywrite unix - - n - 1 proxymap

smtp unix - - - - - smtp

relay unix - - - - - smtp

# -o smtp_helo_timeout=5 -o smtp_connect_timeout=5

showq unix n - - - - showq

error unix - - - - - error

retry unix - - - - - error

discard unix - - - - - discard

local unix - n n - - local

virtual unix - n n - - virtual

lmtp unix - - - - - lmtp

anvil unix - - - - 1 anvil

scache unix - - - - 1 scache

#

# ====================================================================

# Interfaces to non-Postfix software. Be sure to examine the manual

# pages of the non-Postfix software to find out what options it wants.

#

# Many of the following services use the Postfix pipe(8) delivery

# agent. See the pipe(8) man page for information about ${recipient}

# and other message envelope options.

# ====================================================================

#

# maildrop. See the Postfix MAILDROP_README file for details.

# Also specify in main.cf: maildrop_destination_recipient_limit=1

#

maildrop unix - n n - - pipe

flags=DRhu user=vmail argv=/usr/bin/maildrop -d ${recipient}

#

# ====================================================================

#

# Recent Cyrus versions can use the existing "lmtp" master.cf entry.

#

# Specify in cyrus.conf:

# lmtp cmd="lmtpd -a" listen="localhost:lmtp" proto=tcp4

#

# Specify in main.cf one or more of the following:

# mailbox_transport = lmtp:inet:localhost

# virtual_transport = lmtp:inet:localhost

#

# ====================================================================

#

# Cyrus 2.1.5 (Amos Gouaux)

# Also specify in main.cf: cyrus_destination_recipient_limit=1

#

#cyrus unix - n n - - pipe

# user=cyrus argv=/cyrus/bin/deliver -e -r ${sender} -m ${extension} ${user}

#

# ====================================================================

# Old example of delivery via Cyrus.

#

#old-cyrus unix - n n - - pipe

# flags=R user=cyrus argv=/cyrus/bin/deliver -e -m ${extension} ${user}

#

# ====================================================================

#

# See the Postfix UUCP_README file for configuration details.

#

uucp unix - n n - - pipe

flags=Fqhu user=uucp argv=uux -r -n -z -a$sender - $nexthop!rmail ($recipient)

#

# Other external delivery methods.

#

ifmail unix - n n - - pipe

flags=F user=ftn argv=/usr/lib/ifmail/ifmail -r $nexthop ($recipient)

bsmtp unix - n n - - pipe

flags=Fq. user=bsmtp argv=/usr/lib/bsmtp/bsmtp -t$nexthop -f$sender $recipient

scalemail-backend unix - n n - 2 pipe

flags=R user=scalemail argv=/usr/lib/scalemail/bin/scalemail-store ${nexthop} ${user} ${extension}

mailman unix - n n - - pipe

flags=FR user=list argv=/usr/lib/mailman/bin/postfix-to-mailman.py

${nexthop} ${user}

submission inet n - - - - smtpd

-o syslog_name=postfix/submission

-o smtpd_tls_security_level=encrypt

-o smtpd_sasl_auth_enable=yes

-o smtpd_relay_restrictions=permit_sasl_authenticated,reject

-o milter_macro_daemon_name=ORIGINATING

smtps inet n - n - - smtpd

-o syslog_name=postfix/smtps

-o smtpd_tls_wrappermode=yes

-o smtpd_sasl_auth_enable=yes

-o smtpd_relay_restrictions=permit_sasl_authenticated,reject

-o milter_macro_daemon_name=ORIGINATING

La configuration de Postfix est terminé, préparez la configuration de Dovecot en installant le paquet via,

Faut il créer un certificat ? : Oui

Nom d’hôte : server1.localdomaine

Ouvrez à présent sudo gedit /etc/dovecot/conf.d/10-master.conf et recherchez la ligne # Postfix smtp-auth et remplacez le bloc par :

unix_listener /var/spool/postfix/private/auth {

mode = 0660

user = postfix

group = postfix

}

Ouvrez sudo gedit /etc/dovecot/conf.d/10-auth.conf afin d’y trouver la ligne suivant :

Remplacez la par

On redemarre postfix et dovecot afin que les changements soient pris en compte avec,

sudo service dovecot restart

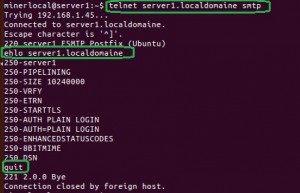

A ce stade vos différents serveurs doivent répondre à vos requetes de connections, pour tester cela effectuez des requêtes de connections via telnet afin de vous assurer que chaque port répond bien. J’illustre la procédure pour le port SMTP, reproduidez la procédure sur le port 587.

Les commandes encadrées en verts sont celles que j’ai tapé, le reste doit être ce que vous avez en retour des commandes.

Teste Port 25 (SMTP)

ehlo server1.localdomaine

quit

Teste Port 587 (Port de soumission de courrier SMTP authentifié)

ehlo server1.localdomaine

quit

Si vous passez avec succès cette étape, vous pouvez continuer sur la suite à savoir l’installation et la configuration de dovecot.

On va préciser quelques points à dovecot, éditez sudo gedit /etc/dovecot/conf.d/10-mail.conf,

Recherchez la ligne

et remplacez la par

Ouvrez à présent sudo gedit /etc/dovecot/conf.d/20-pop3.conf, et de-commentez la ligne

Editez enfin sudo gedit /etc/dovecot/conf.d/10-ssl.conf afin d’activer SSL en décommandent la ligne

On redémarre dovecot pour prendre en compte les modification et on répète la procédure de teste du dessus pour les ports 110,995,993,143

Teste Telnet pour port 110 faite de même sur les autres ports

ehlo server1.localdomaine

quit

Vous pouvez également constater que tout est bien en place via netstat -nl4,

On peut à présent faire un teste de configuration et d’envois via ThunderBird (pré installé dans ubuntu 14.04)

On ajoute un nouvel utilisateur, et on lui attribut un mot de passe:

sudo passwd usertest

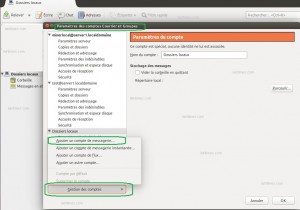

Je lance Thunderbird, clique droit sur « dossier locaux » => Paramètres => Gestion de Comtpes => Ajouter un compte de messagerie

Thunder va detecter les paramètres et vous afficher le résultat de son scan, avec une demande de confirmation pour le certificat généré vous n’avez plus qu’a valider.

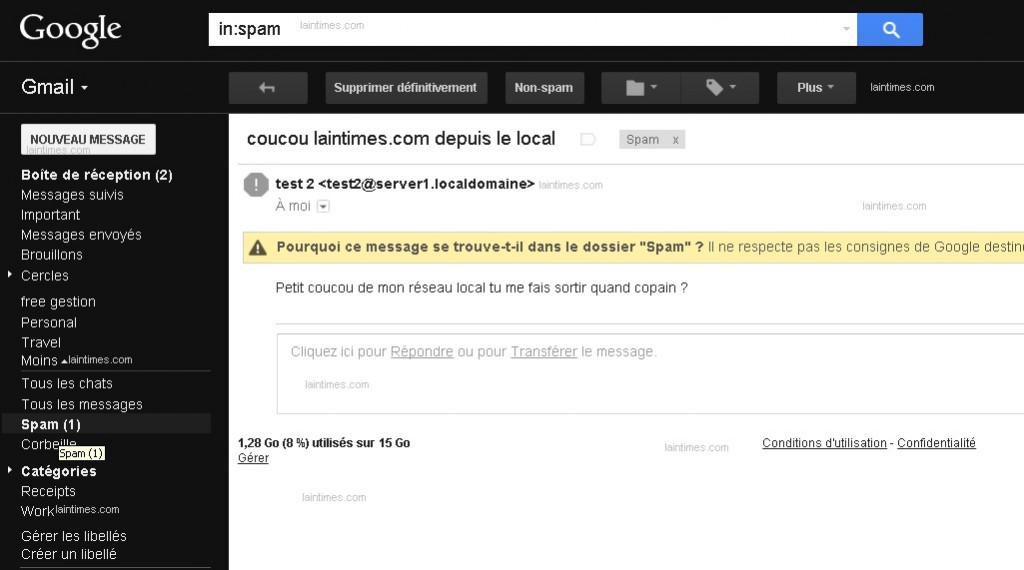

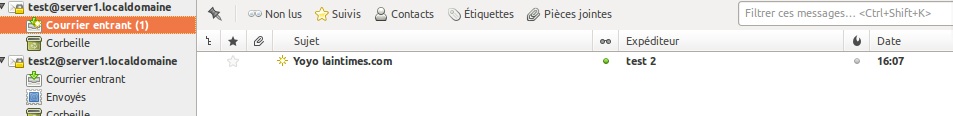

J’ai ajouté un autre utilisateur via la procédure, on constate le bonne réception et envoi de mail,

sudo passwd test2

Ce billet ne développe pas dans le détail le paramétrage du serveur MAIL, si vous envoyez du courrier sur des FAI (gmail, hotmail ext…) vos messages arriveront sans doute dans le dossier SPAM (Trash).